新型 Linux 核心漏洞利用技术 SLUBStick

关键要点

SLUBStick 是一种新型的 Linux 核心漏洞利用技术,能够将有限的堆漏洞提高到任意内存读写原语。该技术实现了跨缓存攻击的成功率超过 99。研究人员在多个阶段展示了 SLUBStick 的操作过程,并利用多个真实的 CVE 漏洞展示了特权升级的可能性。此外,过时的核心版本如 519 和 62特别脆弱,建议及时修补系统。最近,一个名为 SLUBStick 的新型 Linux 核心漏洞利用 技术可以将有限的堆漏洞提升为任意内存读写原语,并使跨缓存攻击的成功率超过 99。

一篇 由奥地利格拉茨科技大学的研究人员发布的论文 详细说明了 SLUBStick 的多阶段操作过程。

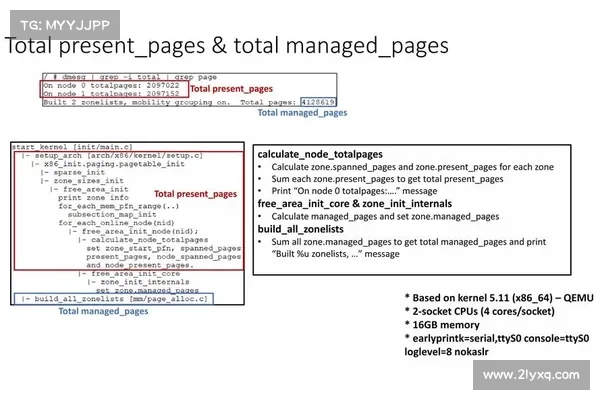

首先,该技术通过利用内核分配器的时序侧信道进行可靠的跨缓存攻击。接着,它利用 Linux 核心中普遍存在的代码模式,将有限的堆漏洞转化为页面表操作,从而实现任意内存的读写。

研究人员表示,他们通过一个合成漏洞和九个真实世界的 CVE 展示了 Linux 核心中的特权升级,证明 SLUBStick 是一个严重的威胁。

以 Critical Start 的高级威胁检测工程师 Adam Neel 解释,过去跨缓存攻击被认为是不可靠的,其成功率约为 40,并且存在很高的系统崩溃风险。他指出,研究中达到的 99 成功率是基于需要本地访问目标设备和执行代码的侧信道攻击。

“虽然需要本地访问限制了攻击的影响,但这仍然具有重要意义,因为该漏洞使攻击者能够突破沙箱环境并可能获得设备的 root 权限。” Neel 说。

Neel 还补充道,研究人员成功地在 Linux 核心版本 519 和 62 中利用了这一漏洞。值得注意的是,这些版本已经到达生命周期的终点,519 版于 2022 年 10 月停止支持,62 版则在 2023 年 5 月停止支持。Neel 表示,这些版本不再发布任何修复补丁,使得运行在这些版本上的系统特别脆弱。他建议安全团队考虑修补系统,并关注任何可能导致这种攻击的堆漏洞。

Bambenek Consulting 的总裁 John Bambenek 指出,任何使用较新操作系统版本的 Linux 系统应该都没问题。Bambenek 认为这一利用技术使恶意代码能够突破容器限制,任意访问内存,而不仅仅是依赖于进程的权限。大多数堆漏洞往往止步于拒绝服务DoS,这使得特权升级变得可能。

蘑菇加速器最新版本“无论涉及何种具体技术,组织都应确保操作系统得到及时更新,以确保底层的安全保护措施就位。” Bambenek 表示。

Skybox Security 的技术总监 Howard Goodman 认为,为了应对 SLUBStick 等复杂攻击带来的风险,组织必须优先考虑强大的漏洞管理和先进的检测技术。实施持续的威胁暴露管理可以实时评估和优先处理漏洞,基于潜在影响和可利用性进行排序。此外,利用最新的威胁情报对于保持对新兴威胁的防范至关重要。

“立即升级到已修补的 Linux 核心版本是缓解这一漏洞的关键。” Goodman 说道。“对于无法立即升级的组织,最小权限原则和增强隔离机制可以提供额外的防御层。此外,全面的安全政策管理确保安全协议在整个组织内得到一致应用与实施。”